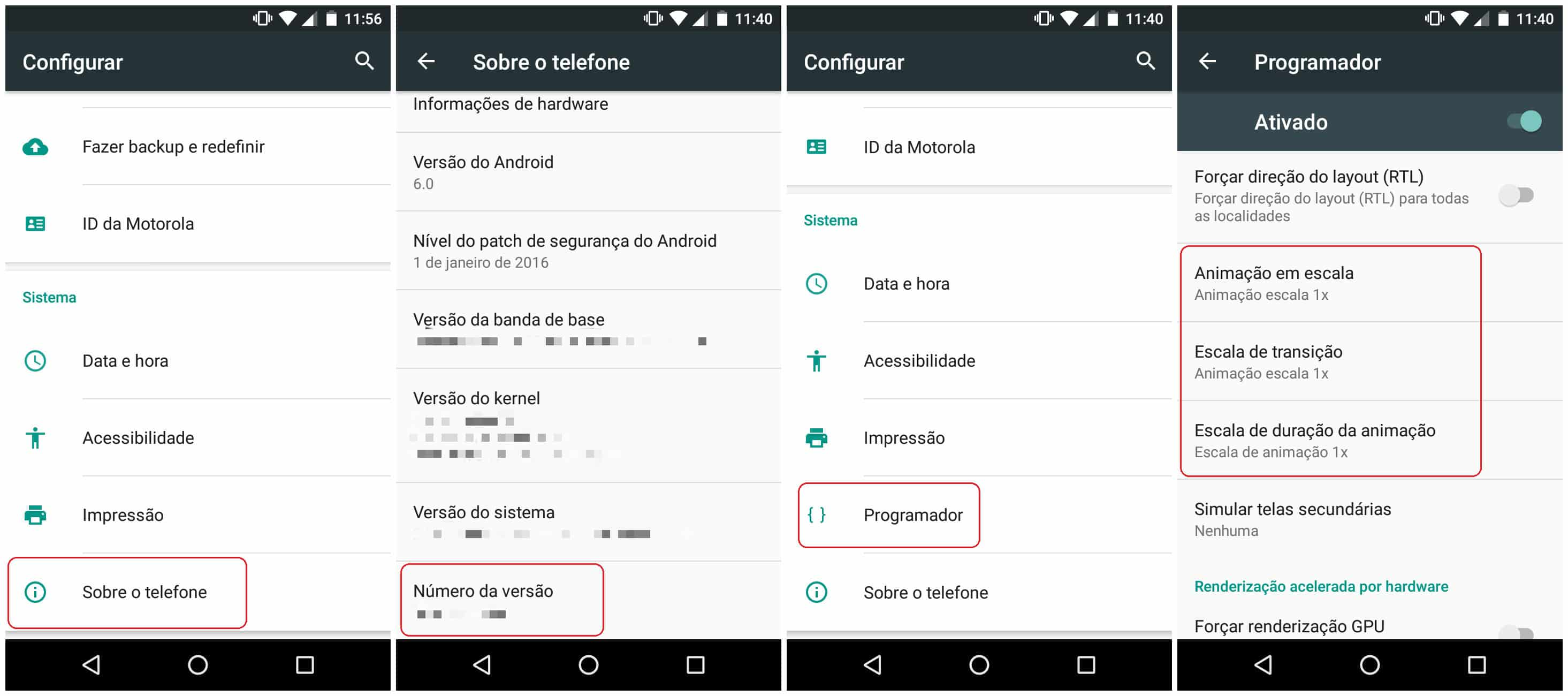

O roteador DIR-615, da D-Link, estava com uma porta de entrada aberta para cibercriminososhá cerca de um ano. De acordo com uma denúncia recebida pelo TecMundo, um backdoor no firmware do roteador permitia o acesso via Telnet, um protocolo de rede utilizado para proporcionar melhorar a comunicação. Usuários brasileiros do roteador precisam atualizar o dispositivo de maneira urgente — consumidores do Brasil e Taiwan foram afetados.

Se você possui o roteador D-Link DIR-615, atualize-o com urgência

"Trata-se de uma forma de acesso indevido com privilégios administrativos aos roteadores com os firmware afetados, sem o conhecimento do proprietário do dispositivo", segundo o pesquisador Oliveira Lima, da StoneLABS. Lima nota que a D-Link recebeu o aviso sobre o problema há cerca de um ano, mas apenas agora o problema foi corrigido: "A D-link levou 1 ano para corrigir o problema em questão e acredito que o backdoor estava presente desde do lançamento do firmware".

Apesar da correção, a questão ainda é grave: as pessoas não atualizam os próprios roteadores. A parcela de usuários que realmente faz o download de patches e atualiza o dispositivo é pequena, por isso, boa parte das pessoas que usam o roteador DIR-615 estão expostas aos cibercriminosos.

- Confira agora o modelo do seu roteador e atualize-o urgentemente. Para saber como atualizar, acesse aqui

D-Link DIR-615

D-Link DIR-615

Como a invasão acontece

O roteador é o dispositivo-chave de toda a sua navegação na internet. Seja WiFi ou cabeado, independentemente da maneira em que você esteja conectado ao roteador, acaba passando pelo dispositivo tudo o que você faz online. Com um backdoor presente, uma porta de entrada (vulnerabilidade no sistema) aberta para cibercriminosos, um invasor poderá não só acompanhar e monitorar a sua atividade online, como também roubar diversos dados sensíveis como senhas de redes sociais e senhas de banco.

Um invasor poderia roubar até senhas de banco

Sobre o roteador DIR-615 da D-Link, "basta que o atacante esteja conectado à rede, ele poderia acessar o roteador via Telnet e utilizar uma conta de 'backdoor' admin para ter acesso total a administração do roteador", conta Lima. "Isso porque a senha de acesso é gerada dinamicamente utilizando os últimos quatro números do endereço MAC do roteador — informação esta que seria facilmente obtida através de uma simples requisição ARP ou realizando um ataque de força-bruta".

A desativação do Telnet também não ajuda nesta situação, sendo necessária a atualização do roteador, como você pode checar no alerta acima. O pesquisador Oliveira Lima disse o seguinte: "Na versão de firmware 20.11, o recurso Telnet está ativo independentemente da opção escolhida pelo usuário na interface web. Ou seja, mesmo que o usuário desabilite o Telnet, não irá fazer a menor diferença; algo confirmado pela fabricante".

A D-Link já liberou um patch de correção, então atualize o gadget

O backdoor presente no firmware do roteador se encontrava em aparelhos comercializados no Brasil e em Taiwan, segundo o pesquisador. Todos os roteadores vendidos nos Estados Unidos, por exemplo, não possuíam este problema.

O DIR-615 é um dos dispositivos mais vendidos no Brasil, com um preço médio de R$ 70. Vale relembrar que a D-Link já liberou um patch de correção para o backdoor, mas é necessário atualizar o roteador para fechar esta porta.

Abaixo, você vai conferir alguns detalhes técnicos sobre como o pesquisador Oliveira Lima descobriu essa vulnerabilidade grave.

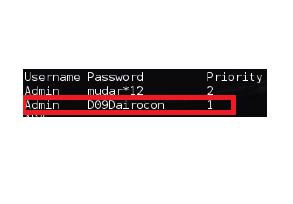

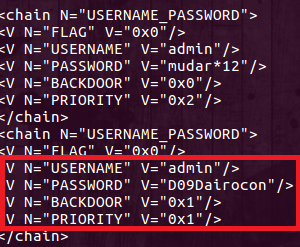

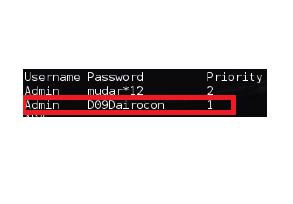

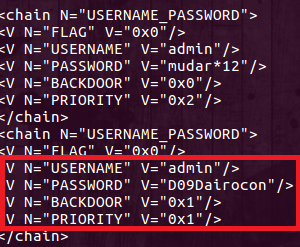

- "Podemos observar na figura abaixo que temos 2 usuários "Admin", sendo um pertencente ao proprietário do device e o outro usuário de acesso backdoor", disse Lima

- "Vale ressaltar que o usuário backdoor não tem acesso via interface web e tão pouco é visível por la. No arquivo de configuração, é possível ver a existência de duas contas admin, sendo a segunda conta com o atributo 'BACKDOOR' definido com o valor 0x1"

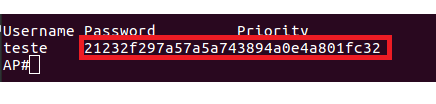

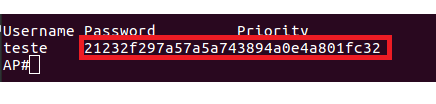

- "A senha de backdoor é gerada dinamicamente utilizado os últimos quatro números do endereço MAC do roteador. Comprei outro roteador e constatei a utilização dos últimos dígitos do endereço MAC para gerar a senha de backdoor"

LINK: https://www.tecmundo.com.br/roteador/118245-roteador-d-link-tem-porta-aberta-entrada-hackers-atualize-urgente.htm?f&utm_source=facebook.com&utm_medium=referral&utm_campaign=thumb